ANM 7/5: Nghị sĩ Ukraine nghi là gián điệp Nga dùng 400 tài khoản ảo để làm ‘truyền thông bẩn’

Ngày 6/5, Công ty an ninh mạng Mỹ Recorded Future cho biết đã phát hiện 6 tài liệu mua sắm từ các trang web quân sự của Quân Giải phóng Nhân dân Trung Quốc (PLA) và các nguồn khác cho thấy Đơn vị 61419 thuộc PLA đã mua các phần mềm chống virus (antivirus) từ các công ty an ninh mạng lớn. Cụ thể, đơn vị này đã mua các phần mềm từ các Kaspersky, Bitdefender, Trend Micro, ESET, Dr.Web, Sophos, Symantec, McAfee và Avira. Các giao dịch được thực hiện vào đầu năm 2019 thông qua các trung gian tại địa phương và được chia thành nhiều đợt. Các chuyên gia nghi ngờ việc mua phần mềm diệt virus là để phục vụ cho việc nghiên cứu và tìm kiếm lỗ hổng 0-day có thể khai thác trong một cuộc tấn công hoặc kiểm tra khả năng phát hiện mã độc của các phần mềm này.

Cùng ngày, hãng bảo mật Kaspersky cho biết đã phát hiện một rootkit tàng hình mới được sử dụng để mở cửa hậu trên các hệ thống Windows trong chiến dịch gián điệp mạng TunnelSnake nhắm mục tiêu vào các tổ chức tại Châu Á và Châu Phi từ năm 2018. Mã độc này được đặt tên là Moriya, là một cửa hậu thụ động, cho phép kẻ tấn công bí mật theo dõi lưu lượng mạng đến máy bị lây nhiễm, lọc ra các gói được đánh dấu là chỉ định cho mã độc và phản hồi lại chúng, giúp tạo ra một kênh bí mật mà qua đó kẻ tấn công có thể đưa ra các lệnh shell và nhận lại các kết quả. Kẻ tấn công còn triển khai thêm các công cụ khác, bao gồm China Chopper, BOUNCER, Termite, và Earthworm (những công cụ tùy chỉnh và từng được sử dụng bởi tin tặc Trung Quốc) trong giai đoạn hậu khai thác. Bên cạnh đó, những tổ chức bị tấn công trong chiến dịch này cũng từng bị tin tặc Trung Quốc nhắm mục tiêu. Những điều này khiến Kaspersky nghi ngờ kẻ đứng sau chiến dịch này là tin tặc Trung Quốc.

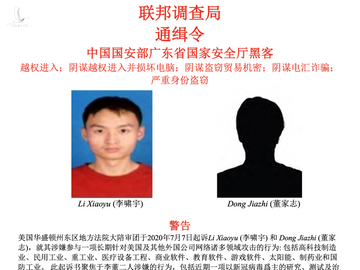

Cùng thời điểm trên, Intrusion Truth, nhóm chuyên vạch trần các hoạt động gián điệp bị nghi ngờ do Trung Quốc tiến hành, đã công bố một cuộc điều tra mới về các công ty bình phong được cho là được sử dụng bởi hai người Trung Quốc (Li Xiaoyu và Dong Jiazhi) bị Mỹ truy tố vào năm 2020. Cụ thể, Dong và Li là bạn học tại trường Đại học Khoa học và Công nghệ Điện tử Trung Quốc tại Thành Đô. Sau khi học xong, Dong và Li đã thành lập một loạt các công ty công nghệ có tên gọi mơ hồ tại Thành Đô, trong đó có Chengdu Xinglan Technology Company, với Dong là đầu mối liên hệ chính và Li là CEO. Bên cạnh đó, 2 người này còn sử dụng cùng một số điện thoại để đăng ký một loạt các công ty khác. Từ cơ sở dữ liệu bị rò rỉ, Intrusion Truth còn phát hiện các tài khoản nhắn tin tức thời mà Dong và Li sử dụng khi tham gia các lớp bảo mật thông tin tại trường đại học, cho thấy họ đã tham gia vào các nhóm trò chuyện như “Lớp 5 năm 2005”, “Phòng nghiên cứu an toàn thông tin”, “Lớp 2 Công nghệ Ứng dụng Máy tính”.

Ngày 6/5, Facebook cho biết đã xóa bỏ một chiến dịch gây ảnh hưởng nhắm mục tiêu vào Ukraine do Andriy Derkach (người từng bị cộng đồng tình báo Mỹ cáo buộc là điệp viên Nga và đã can thiệp vào các cuộc bầu cử của Mỹ) và các cộng sự tiến hành. Chiến dịch nhắm mục tiêu vào Ukraine đã sử dụng các tài khoản giả mạo và các trang web tự xưng là các hãng truyền thông độc lập để khuếch đại các thông điệp có nội dung liên quan đến chính trị Ukraine và chống lại Nga. Các tài khoản liên quan đến mạng lưới này cũng chia sẻ các nội dung tích cực về Derkach và hai chính trị gia Ukraine khác là Volodymyr Groysman và Oleg Kulinich. Facebook nghi ngờ các tài khoản này có liên quan đến ba nhóm riêng biệt làm việc cho Derkach, Groysman hoặc Kulinich, có thể là hoạt động gây ảnh hưởng cho thuê. Tổng cộng, Facebook đã xóa 477 tài khoản Facebook, 363 Page, 35 Group và 29 tài khoản Instagram có liên kết với mạng lưới này.

Cùng liên quan đến các hoạt động được cho là của tình báo Nga, Công ty tư vấn bảo mật Thụy Điển Truesec nghi ngờ nhóm tội phạm mạng khét tiếng của Nga – Evil Corp có thể đang tiến hành các hoạt động gián điệp mạng cho một cơ quan tình báo Nga. Cụ thể, các nhà nghiên cứu cho rằng, công cụ Cobalt Strike beacon được Evil Corp sử dụng trong một vụ tấn công mã độc tống tiền chính là công cụ từng được nhóm gián điệp mạng SilverFish (liên quan đến vụ tấn công công ty phần mềm Mỹ SolarWinds) sử dụng vì dùng cùng các miền và kỹ thuật giống nhau, là Domain Fronting.

Điểm khác biệt đáng chú ý là mặc dù vẫn sử dụng mã độc tống tiền trong cuộc tấn công này, nhưng nhóm dường như không còn bị ràng buộc bởi động cơ tài chính và không nỗ lực nhiều để buộc nạn nhân trả tiền chuộc. Bên cạnh đó, người điều hành Evil Corp – Maksim Yakubets được cho là đã làm việc cho tình báo Nga từ ít nhất năm 2017. Các nhà nghiên cứu nghi ngờ việc triển khai mã độc tống tiền trong cuộc tấn công này chỉ là một thủ thuật để che giấu cho hoạt động gián điệp mạng.

Trần Anh